| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- allauth

- numpy

- check_password

- graphene-django

- flask

- Django

- python

- for loop

- FastAPI

- array

- Django-allauth

- SQL

- GraphQL

- tkinter Radio 동적버튼

- Today

- Total

객

생활 속 무선 보안 가이드 (WIFI, VoIP) (1) 본문

| 생활 속 무선 보안 가이드 (WIFI, VoIP) (1) | ||

|---|---|---|

| 안철수연구소 | 2010-05-20 | ||

|

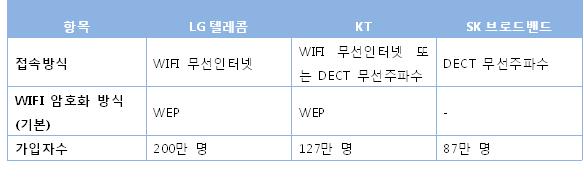

2009년 9월 말 기준 인터넷전화 가입자 수는 540만 명으로 점차 가입자가 늘어나는 추세입니다. 그러나 대부

I. 홈 무선네트워크 현황

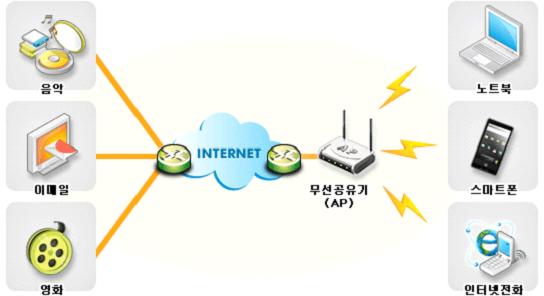

넷전화 접속 방법은 WIFI를 이용하고 있습니다. 터넷전화뿐 아니라 다른 정보기기도 무선공유기를 통해 인터넷 이용 가능하도록 서비스 되고 있습니다.

2. 홈 무선네트워크 이용장비

면서 점점 더 홈 무선네트워크의 이용이 늘어나는 추세입니다.

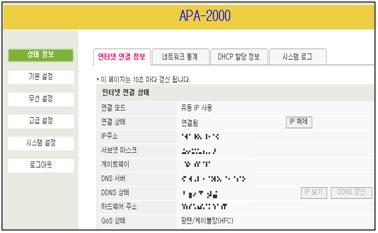

대중화로 무선네트워크 이용이 많아졌지만, 대부분 이용자는 인터넷전화서비스업체가 제공하는 기본 설정의 무선공유기를 그대로 사용하여 많은 위험에 노출되어 있습니다.

이용하는 손쉬운 보안대책을 제시합니다.

치가 자유롭다는 것입니다. 해킹을 통해서 접근이 가능하므로 여러 가지 제약이 따릅니다. 이 되므로 더 많은 위협에 노출되어 있습니다.

● 비 인가자 무선네트워크 불법 사용

1. 비 인가자 무선네트워크 불법 사용

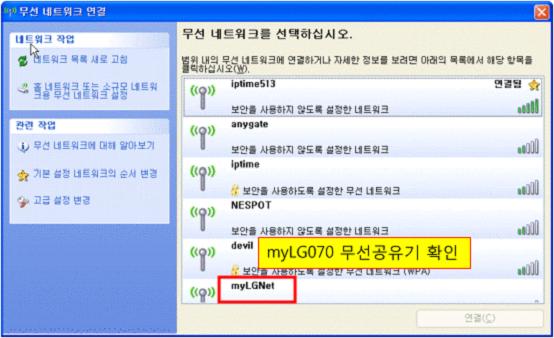

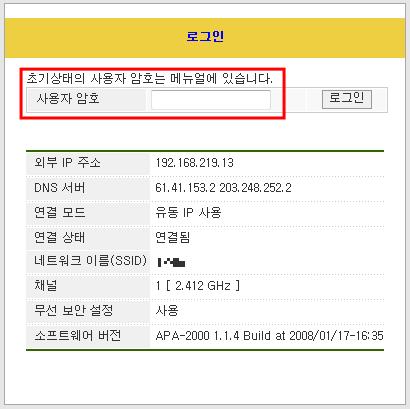

인터넷전화서비스업체가 제공하는 무선네트워크 접속 설정을 그대로 사용한다면, 외부 공격자는 단 몇 초 만 에 무선네트워크에 접속할 수 있습니다 는 순간 기본 제공하는 접속 비밀번호로 접속을 시도 할 것이기 때문입니다.

기본 무선네트워크 접속 설정은 각 인터넷전화서비스업체의 매뉴얼에 명시되어 있고, 인터넷 검색으로도 쉽게 찾을 수 있으므로 사용자가 무선접속 설정을 변경하지 않았다면 누구나 나의 무선네트워크에 접속할 수 있습 니다.

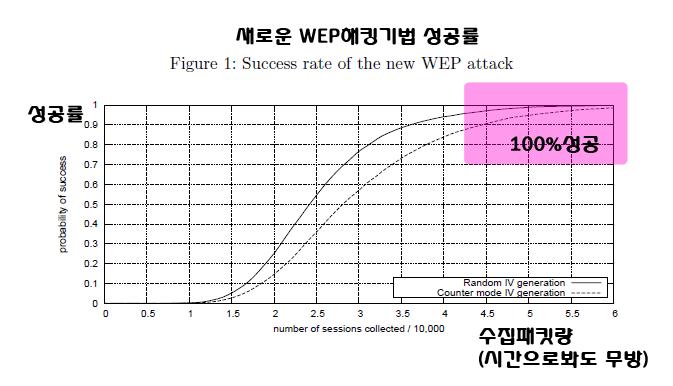

로 설정되어 있습니다. WEP은 유선연결과 동일한 보안을 제공한다는 뜻의 무선인터넷 보안의 일종으로 64비트 , 128비트 암호화 방식을 제공하지만, 인터넷전화의 기본 보안설정은 WEP의 64비트 암호화 방식을 사용합니다 . (128비트 암호화 방식이 더 안전합니다.)

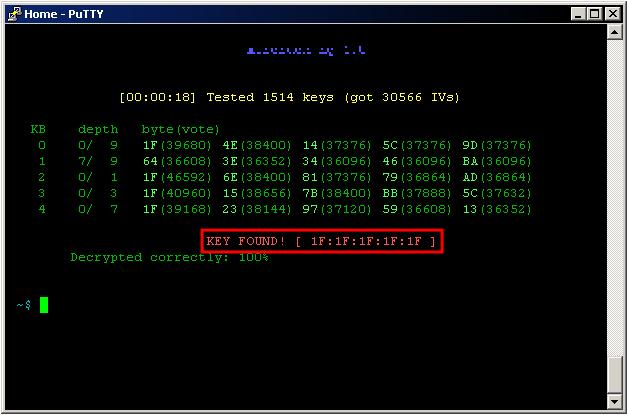

다음과 같은 자료를 제시하며 WEP의 취약성을 경고하고 있습니다.

시간이 흐름에 따라 수집 패킷량이 증가하면 WEP해킹 성공률은 100% 즉 무조건 크랙이 되어 무선네트워크 접 속 암호인 WEP키가 노출됩니다.

기본 무선네트워크 보안방식(WEP) 및 Key를 사용한다면 공격자는 언제든지 나의 무선네트워크에 접속하여 인 터넷을 이용할 것입니다. 행위를 시도 하게 됩니다.

기본 암호를 그대로 사용하고 있습니다. 해당 기본 암호는 웹 서핑을 통해 쉽게 찾을 수 있으므로 무선네트워 크에 접근한 공격자는 아무런 제지없이 무선공유기 설정을 변경할 수 있게 됩니다.

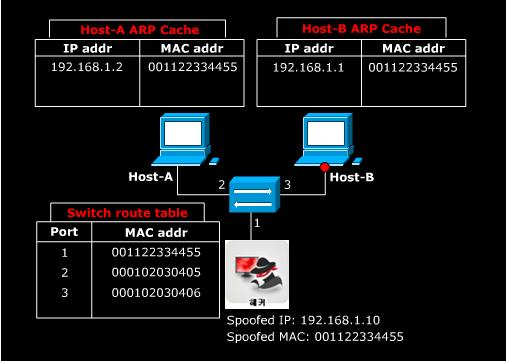

선공유기) 사이에 공격자가 끼어 들어가 Host-A와 Host-B간의 통신 데이터 모두 수집을 할 수 있게 됩니다.

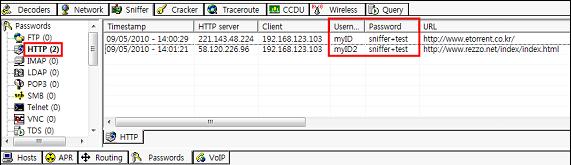

즉 정상적인 사용자가 웹 사이트 접속하여 아이디, 비밀번호 및 이름, 주민등록번호 등의 개인정보를 입력한 다면 공격자에게 다른 사용자의 개인정보가 고스란히 저장이 된다는 것입니다.

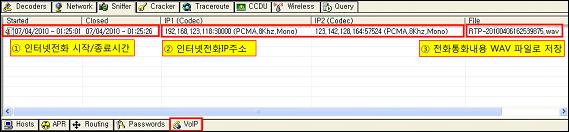

4. 인터넷전화(VoIP) 불법도청 및 불법사용

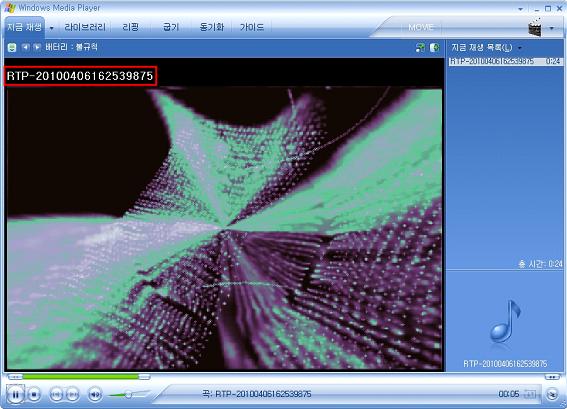

기에는 인터넷전화로 통화한 음성이 포함되어 있는데, 공격자는 간단한 해킹 툴 사용으로 인터넷전화 도청이 가능합니다. 듣는 화면입니다.

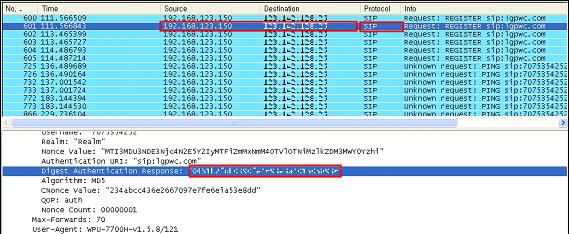

고유의 SIP 계정 및 비밀번호를 공격자가 알게 된다면 PC 또는 스마트폰에서 SIP프로그램을 이용하여 인터넷 이 되는 어느 곳이든 인터넷전화를 사용할 수 있게 됩니다. 물론 전화요금은 유출된 인터넷전화기로 청구가 되어 금전적 손실이 발생할 수 있습니다.

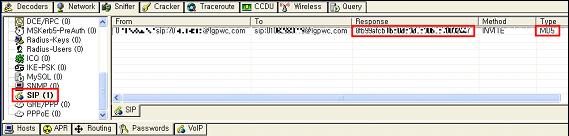

무선네트워크에 접속한 공격자는 Network Sniffer 툴로 사용 중인 인터넷전화기의 SIP User name 및 MD5로 해 쉬된 비밀번호를 확인할 수 있습니다.

이전 myLG070 전화기의 SIP 비밀번호는 숫자 6자리를 사용하였기 때문에 MD5로 해쉬 되어 있어도 패스워드 해 킹 툴로 쉽게 SIP 비밀번호를 획득할 수 있었습니다.

해킹은 어렵지만, 여전히 위협 가능성은 존재하므로 SIP 정보가 유출 되지 않도록 무선네트워크 접속 보안강 화를 하여야 합니다.

- 2편에 계속 -

| ||

보안정보의 저작권은 저자 및 ㈜안철수연구소에 있으므로 무단 도용 및 배포를 금합니다. |

'[심심풀이] > 읽고 넘어가자.' 카테고리의 다른 글

| 대한민국 월드컵 경기일정 (0) | 2010.06.11 |

|---|---|

| 2010 월드컵과 사이버 훌리건 (0) | 2010.06.03 |

| [김연수의 IT&보안 칼럼] 검색 사이트에 거는 이용자의 기대 (0) | 2010.05.20 |

| [스크랩]백신, 어떻게 설치되고 얼마나 유해할까? (0) | 2010.05.13 |

| [스크랩]애플 아이튠즈 상품권 메일 위장한 악성코드 주의보! (0) | 2010.05.13 |