| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- graphene-django

- python

- GraphQL

- allauth

- FastAPI

- for loop

- tkinter Radio 동적버튼

- check_password

- flask

- numpy

- Django

- Django-allauth

- SQL

- array

- Today

- Total

객

[악성코드, 이렇게 대응한다 #2] PDF(Portable Document Format)취약점 본문

| [악성코드, 이렇게 대응한다 #2] PDF(Portable Document Format) 취약점 (Exploit/PDF) | ||

|---|---|---|

| 안철수연구소 | 2010-04-23 | ||

|

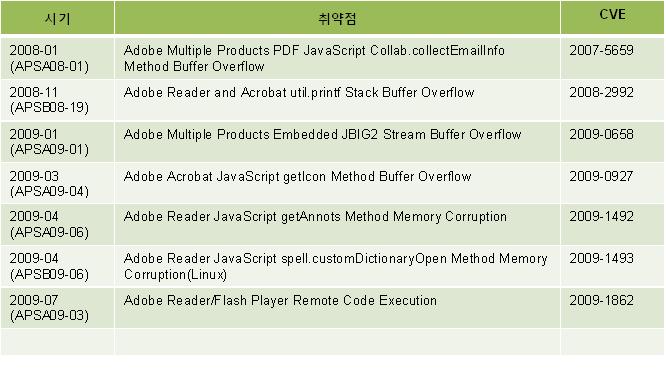

3-2. PDF(Portable Document Format) 취약점 (Exploit/PDF)

최근에는 문서 공유시 사용되는 문서파일 형식이 PDF (Portable Document Format) 파일로 일반화되어 가고 있다. 오피스 문서파일 형식인 워드(.doc), 엑셀(.xls) 파일을 그대로 공유하는 것 보다 PDF 파일로의 변환을 통해 원본 문서의 수정을 방지할 수 있다. 그러나, 문서를 읽고 공유하기 위해 사용하는 편리한 문서파일 형식으로 여겨졌던 PDF (Portable Document Format) 파일은 이제 또 하나의 강력한 악성코드가 되었다.

* 시기는 기준에 따라 다소 차이가 있을 수 있음.

■ 전자메일에 삽입된 링크를 클릭하거나 첨부파일을 오픈하는 경우

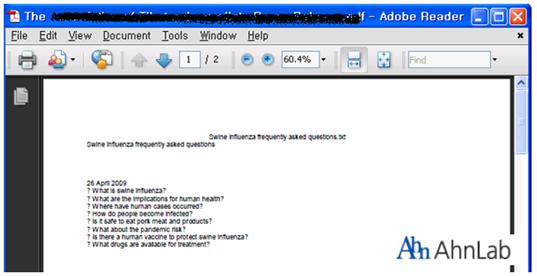

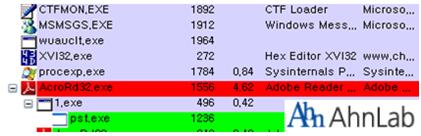

<그림> PDF 취약점을 통해 악성코드 감염

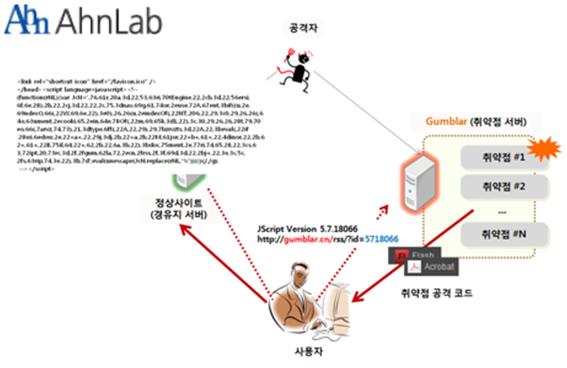

<그림> 검블라 웹공격 시나리오

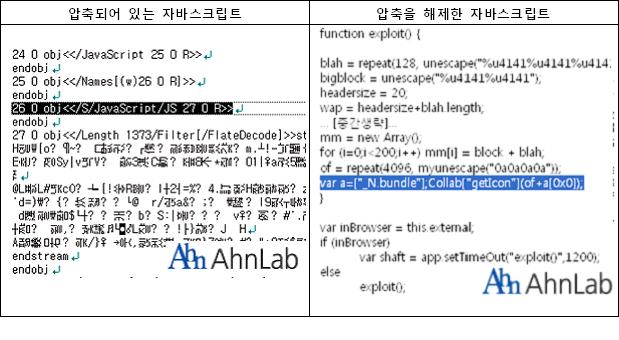

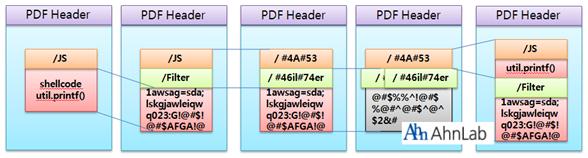

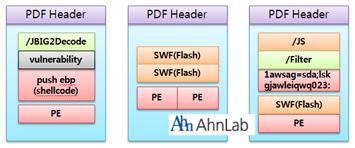

<그림> 악성 PDF 파일의 다양한 형태

또한, 내부에 악의적인 플래시파일을 삽입하거나 실행파일을 첨부하는 등의 형태도 발견된다. 앞으로도 PDF 기능이 점점 확장되면서, 악성 PDF 파일을 통한 위협은 점점 다양한 형태로 변화되고, PDF를 비롯한 각종 기반 소프트웨어들이 지속적으로 악성코드 못지 않은 위협적 존재가 될 가능성이 높다.@

※ 본 원고의 저작권은 한국인터넷진흥원(KISA)과 안철수연구소 시큐리티대응센터(ASEC)에 있습니다. | ||

|

'[심심풀이] > 읽고 넘어가자.' 카테고리의 다른 글

| [스크랩]백신, 어떻게 설치되고 얼마나 유해할까? (0) | 2010.05.13 |

|---|---|

| [스크랩]애플 아이튠즈 상품권 메일 위장한 악성코드 주의보! (0) | 2010.05.13 |

| [스크랩][전문가초대석 11] 보안 사건 사고, 끝난 것 아니다. (0) | 2010.05.10 |

| [스크랩] 스마트폰 보안 수칙 10계명 (0) | 2010.04.29 |

| [스크랩][엑셀, 어렵지 않다 ⅩⅨ] 목표 값 찾기와 해 찾기 (0) | 2010.04.28 |