| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- for loop

- numpy

- GraphQL

- tkinter Radio 동적버튼

- Django-allauth

- array

- python

- FastAPI

- SQL

- check_password

- allauth

- Django

- flask

- graphene-django

- Today

- Total

객

[스크랩] ">[악성코드,#5] 그녀를 믿지마세요! SNS를 통한 공격 본문

| [악성코드, 이렇게 움직인다.#5] 그녀를 믿지마세요! SNS를 통한 공격 | ||

|---|---|---|

| 안철수연구소 | 2010-03-22 | ||

|

2-5. 소셜 네트워크 서비스 공격

정보의 공유, 소통의 문화. 21세기를 대표하는 키워드 중 하나이다. 수많은 사람들이 온라인 상에서 동시다발적으로 소통의 바다속에 뛰어들고 있는 것이다. 과거 메신저, 온라인 카페, 뉴스그룹 등으로 대변되는 소셜 네트워크 서비스(SNS, Social Network Service)의 3대 대표주자로는 페이스북(Facebook), 트위터(Twitter), 마이스페이스(Myspace)을 들 수 있다.

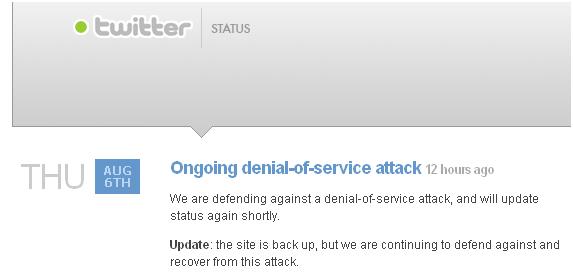

이에 따라 트위터를 사용하던 사람들은 사이트 상태를 알기 위해 페이스북에 대거 글을 올리기 시작했는데, 페이스북 역시 DDoS 공격으로 일부 서비스가 차단되기도 했다.

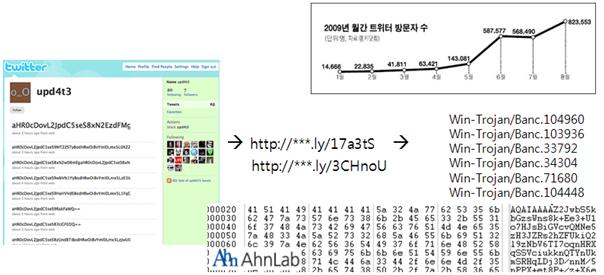

■ 트위터를 이용한 봇넷 C&C (2009.08)

미국 시각 8월 13일 소셜 네트워크 서비스(Social Network Service)인 트위터(Twitter)를 이용하여 악성코드에 감염된 좀비(Zombie) 시스템들의 네트워크인 봇넷(Botnet)으로 조정 명령들을 송신하는 것이 발견되었다. 분석 당시 송신한 명령으로는 특정 도메인에서 다수의 특정 파일을 다운로드 하는 명령이 존재하였다. 트위터의 RSS 기능을 이용해 좀비 시스템에 다른 악성코드를 다운로드 하도록 하여 감염을 시도한 것으로 분석된다.

<그림> 트위터(Twitter)를 이용한 봇넷

<그림> 트위터(Twitter)의 초대 메일로 위장한 악성코드

위와 같은 전자 메일을 통해서 전파되며 해당 전자 메일에는 Invitation Card.zip 이라는 파일이 첨부되어 있다. 해당 첨부 파일의 압축을 풀면 attachment.chm<다수의 공백>.exe 또는 attachment.pdf<다수의 공백>.exe 라는 351,232 바이트 크기의 파일이 생성된다. 해당 악성코드가 실행이 되면 외부에 존재하는 시스템에서 또 다른 악성코드인 Virut 바이러스를 다운로드 한 후 실행하여 시스템에 존재하는 정상 파일들의 감염을 시도한다.

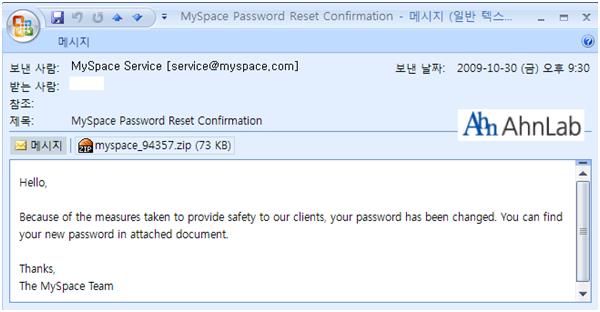

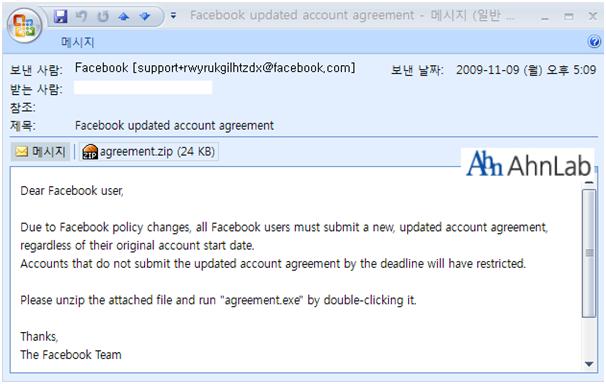

또한, 2009년 10월 27일부터 현재까지 대표적인 소셜 네트워크 서비스(Social Network Service)인 페이스북(Facebook)과 마이스페이스(MySpace)를 사칭하는 악성 이메일이 지속적으로 유포 중에 있다.@

<그림> 페이스북(Facebook)의 계정관리 메일로 위장한 악성코드

※ 본 원고의 저작권은 한국인터넷진흥원(KISA)과 안철수연구소 시큐리티대응센터(ASEC)에 있습니다. | ||

|

'[심심풀이] > 읽고 넘어가자.' 카테고리의 다른 글

| [스크랩] 오픈소스(OpenSource)로 나만의 안전한 작업공간을 만들다. (0) | 2010.04.19 |

|---|---|

| [스크랩] 중소기업을 위한 보안 솔루션, 통합위협관리(UTM) (0) | 2010.04.02 |

| [스크랩] [전문가초대석 16] 인터넷전화 보안에 비상벨을 울리다. (0) | 2010.03.31 |

| [스크랩] 나의 개인정보, 공공의 정보가 되기까지 (0) | 2010.03.31 |

| [ 스크랩 ] [악성코드, 이렇게 움직인다#3]이메일, 아무거나 열지 마세요 (0) | 2010.03.22 |